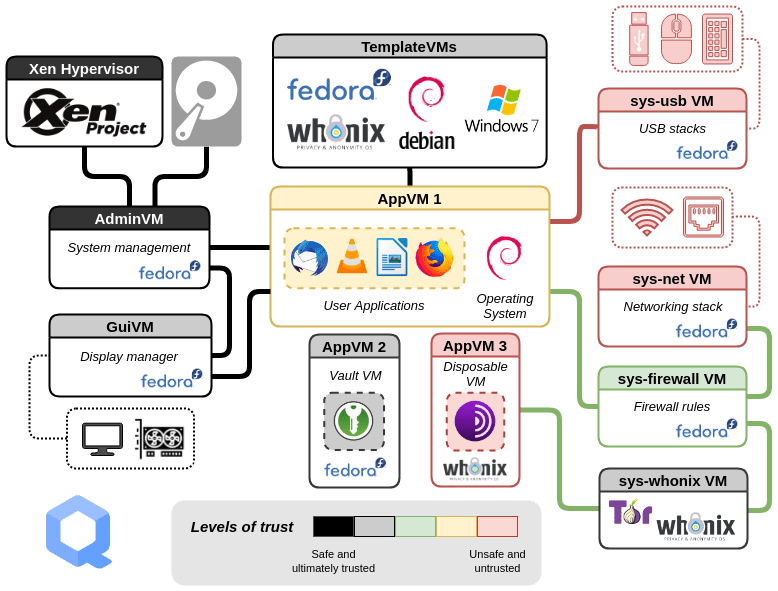

סקירה כללית של Qubes

Qubes OS היא מערכת הפעלה בקוד פתוח המשתמשת בXen היפרוויזר לספק אבטחה חזקה עבור מחשוב שולחני באמצעות qubes מבודדים, (אשר הם מכונות וירטואליות). אתה יכול להקצות לכל qube רמת אמון על סמך מטרתו. מערכת ההפעלה Qubes מספקת אבטחה באמצעות בידוד. It only permits actions on a per-case basis and therefore is the opposite of badness enumeration.

איך עובדת מערכת ההפעלה של Qubes?¶

Qubes uses compartmentalization to keep the system secure. Qubes נוצרים מתבניות, ברירת המחדל היא עבור Fedora, Debian ו-Whonix. Qubes OS also allows you to create once-use disposable qubes.

The term qubes is gradually being updated to avoid referring to them as "virtual machines".

חלק מהמידע כאן ובתיעוד של מערכת ההפעלה של Qubes עשוי להכיל שפה סותרת מכיוון שהמונח "appVM" משתנה בהדרגה ל-"qube". Qubes הם לא מכונות וירטואליות שלמות, אבל שומרים על פונקציונליות דומות ל-VMs.

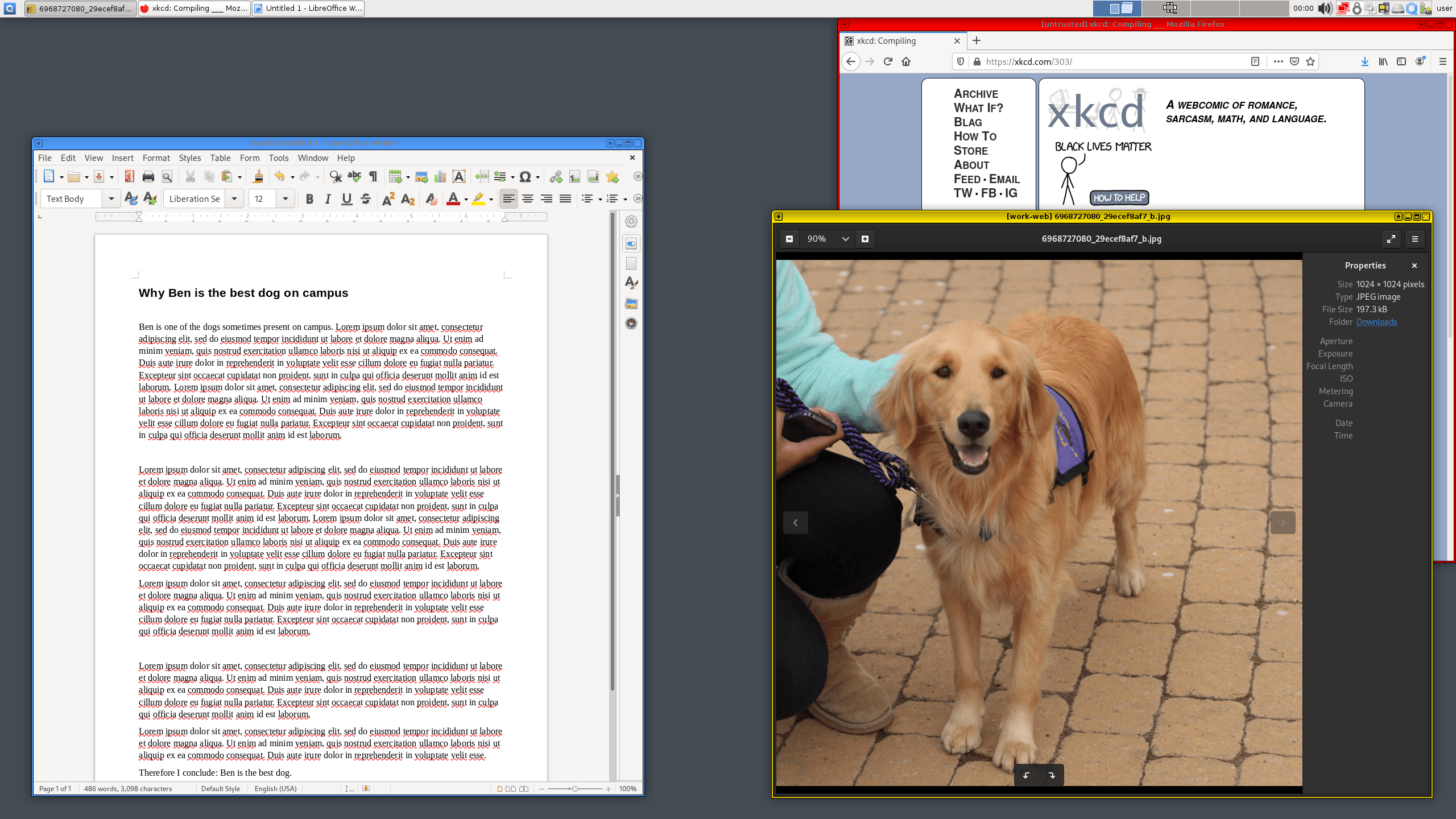

Each qube has a colored border that can help you keep track of the domain in which it runs. אתה יכול, למשל, להשתמש בצבע ספציפי עבור הדפדפן הבנקאי שלך, תוך שימוש בצבע אחר עבור דפדפן כללי שאינו מהימן.

מדוע עלי להשתמש ב-Qubes?¶

מערכת ההפעלה Qubes שימושית אם מודל האיום שלך דורש אבטחה ובידוד חזקות, כגון אם אתה חושב שתפתח קבצים לא מהימנים ממקורות לא מהימנים. סיבה טיפוסית לשימוש ב-Qubes OS היא לפתוח מסמכים ממקורות לא ידועים, אבל הרעיון הוא שאם qube בודד ייפגע זה לא ישפיע על שאר המערכת.

Qubes OS משתמשת ב-דום0Xen VM לשליטה ב-קיובס אחרים במערכת ההפעלה המארח, שכולם מציגים חלונות יישומים בודדים בסביבת שולחן העבודה של dom0. ישנם שימושים רבים לסוג זה של ארכיטקטורה. הנה כמה משימות שתוכל לבצע. אתה יכול לראות עד כמה בטוחים יותר תהליכים אלה נעשים על ידי שילוב שלבים מרובים.

העתקה והדבקה של טקסט¶

You can copy and paste text using qvm-copy-to-vm or the below instructions:

- הקש על Ctrl+C כדי לומר ל-qube שאתה נמצא בו שאתה רוצה להעתיק משהו.

- הקש על Ctrl+Shift+C כדי לומר לqube להפוך את המאגר הזה לזמין ללוח הגלובלי.

- הקש על Ctrl+Shift+V ביעד qube כדי להפוך את הלוח הגלובלי לזמין.

- לחץ על Ctrl+V ביעד qube כדי להדביק את התוכן במאגר.

החלפת קבצים¶

כדי להעתיק ולהדביק קבצים וספריות (תיקיות) מqube אחד לאחר, אתה יכול להשתמש באפשרות העתק ל-AppVM אחר... או העבר ל-AppVM אחר.... ההבדל הוא שהאפשרות ההעבר תמחק את הקובץ המקורי. כל אחת מהאפשרויות תגן על הלוח שלך מפני דליפה לכל qubes אחרים. זה מאובטח יותר מהעברת קבצים ברווח-אוויר. מחשב עם מרווח אוויר עדיין ייאלץ לנתח מחיצות או מערכות קבצים. זה לא נדרש עם מערכת ההעתקה inter-qube.

Qubes do not have their own filesystems.

You can copy and move files between qubes. כאשר עושים זאת השינויים לא מתבצעים באופן מיידי וניתן לבטל אותם בקלות במקרה של תאונה. When you run a qube, it does not have a persistent filesystem. אתה יכול ליצור ולמחוק קבצים, אבל השינויים האלה הם ארעיים.

אינטראקציות בין-VM¶

The qrexec framework is a core part of Qubes which allows communication between domains. It is built on top of the Xen library vchan, which facilitates isolation through policies.

Connecting to Tor via a VPN¶

We recommend connecting to the Tor network via a VPN provider, and luckily Qubes makes this easy to do with a combination of ProxyVMs and Whonix.

After creating a new ProxyVM which connects to the VPN of your choice, you can chain your Whonix qubes to that ProxyVM before they connect to the Tor network, by setting the NetVM of your Whonix Gateway (sys-whonix) to the newly-created ProxyVM.

Your qubes should be configured in a manner similar to this:

| Qube name | Qube description | NetVM |

|---|---|---|

| sys-net | Your default network qube (pre-installed) | n/a |

| sys-firewall | Your default firewall qube (pre-installed) | sys-net |

| sys-proxyvm | The VPN ProxyVM you created | sys-firewall |

| sys-whonix | Your Whonix Gateway VM | sys-proxyvm |

| anon-whonix | Your Whonix Workstation VM | sys-whonix |

מקורות נוספים¶

For additional information we encourage you to consult the extensive Qubes OS documentation pages located on the Qubes OS Website. ניתן להוריד עותקים לא מקוונים ממאגר התיעוד של Qubes OS.

- Arguably the world's most secure operating system (Open Technology Fund)

- מידור תוכנה לעומת הפרדה פיזית (J. Rutkowska)

- חלוקת החיים הדיגיטליים שלי לתחומי אבטחה (J. Rutkowska)

- Related Articles (Qubes OS)

You're viewing the English copy of Privacy Guides, translated by our fantastic language team on Crowdin. If you notice an error, or see any untranslated sections on this page, please consider helping out! Visit Crowdin

You're viewing the English copy of Privacy Guides, translated by our fantastic language team on Crowdin. If you notice an error, or see any untranslated sections on this page, please consider helping out!